Arge amaçlı geliştirdiğim bir uygulamadan bahsedeceğim.

Uygulama adına CryptoTool dedim.

HSM ler anahtar güvenliğinde rakipsiz cihazlar. Ödeme sistemleri dünyasında güvenliğin bel kemikleri. HSM lerde key üretmek prosedürleri olan bir süreç, üretilen key in ilgili yerlere ulaştırılması bir başka prosedürel bir süreç. Lakin bunlar production için mevzu bahis.

HSM ler Test ortamlarında kısmen daha erişilebilirler. Kısmen diyorum, çünki HSM e Console’dan bağlanmadıktan sonra HSM ile birşeyler yapmak biraz zahmetli.

Bu uygulamanın kilit özelliği “Yeni HSM Komutları” öğrenebilmesi ve HSM de bu komutları çalıştırabilmesi.

Uygulama aşağıdaki 6 komut ile beraber kullanılabilir haldedir.

Kcv Checker, Random Pin Generation, Generate a Card Verification Code/Value ( CVV ), Decrypt an Encrypted PIN, Encrypt a Clear PIN, Generate a Key

Ayar dosyasını bir şekilde bozarsanız yeni ayar dosyasını buradan indirebilirsiniz.Settings.xml(Dikkat dosya uzantısındaki “key” ifadesini kaldırınız.)

Uygulamanın çalışabilmesi için makinanızda .netFramework 4.5 kurulu olmalıdır.

Uygulamanın kaynak kodlarını da paylaşabilirim.

Uygulamayı buradan indirilebilirsiniz. CryptoTool_V1.01.rar(Dikkat dosya uzantısındaki “key” ifadesini kaldırınız.)

Not: Şu an için yalnızca bir Thales Hsm ile denenmiştir. SafeNet hazırlanma aşamasındadır.

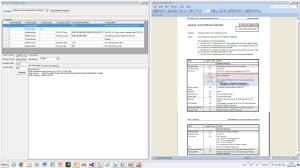

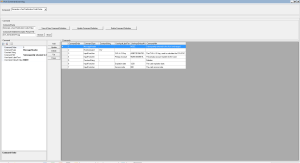

Uygulamadan bazı ekran görüntüleri aşağıdadır.

Uygulamaya HSM Tanıtma

Yeni HSM Komutu Tanımlama

HSM Komutu Çalıştırma

Versiyon Geçmişi

v1.00 07-02-2015 First published

v1.01 09-02-2015 A bug is fixed